出先から自宅のネットワークにアクセスしたいことはないだろうか? 私はある。(強引、笑) だから、ドコからでも、あたかも(Virtual)、オレ様のための(Private)、ネットワーク(Network)、略して VPN をつかってアクセスしたい。 TCP/IP にはカプセル化という技術があるので、それをつかってあたかも出先も自宅のネットワークの一部であるかのように使うことが可能なのだ。

という、同じ書き出しで安くて簡単に IPsec の VPNというのを BEFSR41C-JP V3 という安いルータ(当時 5,000 円弱)をつかって書いた。 が、しか〜しっ…今は BEFSR41C-JP V3 やその後継機が日本ではもう売ってないのだ。 じゃぁ、本当に入手できないのかというと後継機が米国では売っている。 それが本気なら入手できる。 まぁ、本気度が高くて気合がそれなりに入っているなら買えるということを知っておいてもいいだろう。 で、その後継機だが、 BEFSX41 や BEFVP41 なわけだ。 それぞれ写真の下に「 Buy Now! 」ってなボタンがあるけど、少々お高い。 それに、日本では売ってないので、当サイトのトップペイジの amazon の検索窓から買ってくれとも言いがたい。 こまったこまった。

そこで考えた。 中古はどうだ?…ということで調べてみたら筆者の頭の中で人気の YAMAHA RTX1000 は一万五千円くらいが相場のようだ( 2008/12 ごろ)。 ほかの候補ということで考えてみた。 RTX1000 の後継機の YAMAHA RTX1100 は中古で四万五千円くらい( 2008/12 ごろ)。 RTX1100 の後継機の YAMAHA RTX1200 は中古が見当たらない( 2008/12 ごろ)。 NEC IX2015 は似たような性能(IX2015 のほうが少し高性能らしいがよくわからん:参考性能 IX2015 の性能仕様 、 RTX1100 の性能仕様)で一万円弱と安い( 2008/12 時)。 よし!これだ今回は IX2015 でいく♪

で、ちょっと気になる中古で安いこと…中古で安いってのは人気がないってことだ。 理由を考えてみた。

まぁ、ネームバリューはしょうがない、がんばってもらうしかないだろう。

高速化拡張ソフトウェアセットは IX2015 は標準装備だし、他社の同クラスと対抗上今となっては標準装備せざるを得ないのだから、古い機種についても使えるように縛りを解除すれば中古の人気が上がって→新しい機種も人気がでるんじゃないかなぁ。

当方が最大の問題だと思うのはファームウェアの一般公開がないことだと思う。 長期間使いたいと思うユーザにコレは残念なことだ。 たとえばプリンタを買うときに当方は古いプリンタのドライバでも新しい OS 用に出ているかを見る。 直接的には関係ないが、古い機種のドライバもでていれば自分がこれから買う機種もドライバがでると期待してもひどく違うことにはならないだろう。 YAMAHA のルータの人気の理由の一つはファームウェアがかなり長いこと更新されることだと思う。 だから、中古で練習して新品を買う理由にもなるし、新しく購入するときにも社内を説得もしやすいだろう。 っちゅうことで、 NEC には人気もでてほしいしファームウェアの一般公開な供給をしてほしいと願うのである。

調べてみたら一応供給してくれるらしいが、新品を購入したときに代理店経由で書類書いたりとか大変みたいだ。 そうじゃなくて、簡単に web サイトからダウンロードしてファームウェアと更新したいのだ。 保守に入らないやつは関係ないか?そうかもしれないが人気のなさはそういうところからもきているんじゃないかと思う次第。

当文書は日本国内での使用を前提としている。もし、この文書をお読みのあなたがフランス国内にいるか、あるいは通信がフランス国内を経由する場合には、暗号化通信は「暗号化には首相の認可が必要」であるので、下に解説する機器と設定のフランス国内経由通信での使用はご遠慮願いたい。

他の地域にお住まいの方も、かかる関連通信やソフトの使用が合法であるかを確認のうえ、自身の責任において使ってほしい。。

なお当マニュアルは正確を期し、また有用であることを期待するが、必ずしもその結果を保証するものではない。 しかしながら私が便利だと感じたように、この文書を読むあなたもこの便利さを享受してほしい。

IPsec VPN を導入するにあたり、欠点を挙げてみよう

BEFSR41C-JP V3 は多少能力は低くても、簡単で安く IPsec VPN を使えるようになりたいという目的にはかなうものだった。 今回は IX2015 を使うので、ハッキリ言えば上の条件は満たしていない。 IX2015 の希望小売価格は十万円を超える。 ただ、実際には今回使う IX2015 は中古で格安(ヤフオクなどでも入手できる)なので、安いということだけで、ユルしておくれ。 一応設定事例集に例がいっぱいでているから、専門知識が少ない当方でも使えたぞ。 しり込みせずに試してみよう。

使うのは NEC の IX2015 と IX3010だ。 IX2015 と IX3010 は性能や機能に差があるが、機能に依存しなければ設定は同じモノが使える。 また、自宅側は最初に IX3010 を使ってみたが、性能に疑念が湧いたので IX2015 をつけてみるなどしてみた。

当方が IX2015 のいいと思うところを挙げてみよう。

金属筐体は個人的な好みだ。 別にプラ筐体だからどうというものでもないが、金属筐体が好みなだけだ。

この辺のクラスのルータでもファンがついているものはあるのかな? 脇の通風孔から中をみるとスカスカで金属筐体をあわせて「確かにファンなしでも使えそうだ」と期待できるのだ。

まぁこのクラスを使う人なら別に L2SW ( HUB )くらいあるだろうから、あろうがなかろうがあまり関係ないものだが、ポートが多くて困ることはあまりない。

三口のルータとしてつかえるというのは L2SW の存在とあわせて楽しみなところだ。 どういうことかというと、ダイナミックルーティングをするときに複数台のルータ同士をつなげて切り替える動作をさせるわけだけど、本体に L2SW がついていることで、また三口のルータとして振舞わせたときに別に HUB を必要とせずに IX2015 を複数個用意するだけでこの辺の接続ができるわけだ。 だから、今は実験という形で練習していても、なかなか楽しめる余地が大きいという点でよいと思う。

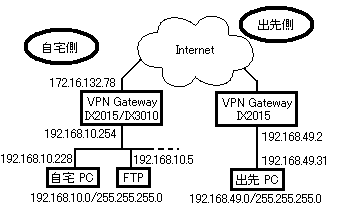

まぁいろいろあるがつないで見ることを考えよう。 環境は下の図の通りだ。 また、決めておかなくてはいけないことを表にまとめた。 ほかには認証方式とか暗号化方式とかあるが、これらは設定事例集のマネをするので決めておかなくて OK ♪←よいこはこういういいかげんなヤツのマネしちゃダメだよ。

ネットワーク図と決めておくことの表

| 項目 | 今回の例 | 備考 |

|---|---|---|

| 自宅側ネットワーク | 192.168.10.0/24 | 出先側ネットワークアドレスとは違うものにしよう |

| 自宅側 WAN アドレス | 172.16.132.78/32 | 出先側のアドレスは不定だが、もう一方は固定のアドレスが必要だ |

| 自宅側ルータローカルアドレス | 192.168.10.254/32 | FTP サーバなどにはパケットを返す先を教えておこう |

| 出先側ネットワーク | 192.168.49.0/24 | 自宅側ネットワークアドレスとは違うものにしよう |

| 出先側ルータローカルアドレス | 192.168.49.2/32 | FTP サーバのアドレスが VPN トンネルの向こう側にいることを教えておかなくてはならない |

何はともあれ設定だ。 なんとなく程度にだけわかっているつもりなのだが、設定事例集を参考にしたらこれでつながっているから問題ナシとしよう。 途中のパケットをキャプチャしているわけではないので、これも IPsec の VPN トンネルが出来ていると信じよう (笑) 自宅側からの接続はせずに、必ず出先から接続することとする。 そうすると出先がどういう接続からくるかわからないので、多分重要なのは次の構文で「 ike policy ike-poli49 peer any key vpn-KEY mode aggressive ike-prop1 」アグレッシブモードというモードで接続している。

! NEC Portable Internetwork Core Operating System Software ! IX Series IX3000 (magellan-sec) Software, Version 7.3.25, RELEASE SOFTWARE ! Compiled Mar 09-Thu-2006 11:49:38 JST #2 ! Current time Nov 28-Fri-2008 16:32:44 JST ! ! hostname router10 timezone +09 00 ! ! username admin password hash 00A73625272940A administrator ! ! ! ip route default FastEthernet0/1.0 ip route 192.168.49.0/24 Tunnel49.0 ip access-list sec-list permit ip src any dest any ip access-list flt-list1 permit udp src any sport eq 500 dest 172.16.132.78/32 dport any ip access-list flt-list1 permit 50 src any dest 172.16.132.78/32 ip access-list flt-list1 permit ip src 192.168.10.0/24 dest 192.168.10.254/32 ip access-list flt-list2 permit ip src 192.168.49.0/24 dest 192.168.10.0/24 ip ufs-cache enable ! ! ! ike proposal ike-prop1 encryption 3des hash sha lifetime 3600 ! ike policy ike-poli49 peer any key vpn-KEY mode aggressive ike-prop1 ike commit-bit ike-poli49 ike remote-id ike-poli49 keyid router49 ! ipsec autokey-proposal ipsec-prop1 esp-3des esp-sha lifetime time 3600 ! ipsec dynamic-map ipsec-poli49 sec-list ipsec-prop1 ike ike-poli49 ipsec commit-bit ipsec-poli49 ipsec local-id ipsec-poli49 192.168.10.0/24 ipsec remote-id ipsec-poli49 192.168.49.0/24 ! ! ! telnet-server ip enable ! ! ! device FastEthernet0/0 ! device FastEthernet0/1 ! interface FastEthernet0/0.0 ip address 192.168.10.254/24 no shutdown ! interface FastEthernet0/1.0 ip address 172.16.132.78/26 ip filter flt-list1 1 in no shutdown ! interface Loopback0.0 no ip address ! interface Null0.0 no ip address ! interface Tunnel49.0 description vpn-to-router49 tunnel mode ipsec ip unnumbered FastEthernet0/0.0 ip tcp adjust-mss 1414 ipsec policy tunnel ipsec-poli49 out no shutdown

自宅側の設定を終えたら出先(リモート)側の設定をしよう。 基本的には出先側のルータのローカルネットワークの設定をすることだ。 また、ルータは二個でひとつのルータのような振る舞いをするので、ココで挙げた例のように自宅側 192.168.10.0/24 と出先側 192.168.49.0/24 のようにネットワークアドレスを異なるものにしないといけないので注意しよう。 接続はアグレッシブモードでつなぎに行くということで、「 ike policy ike-poli10 peer 172.16.132.78 key vpn-KEY mode aggressive ike-prop1 」ってな感じだ。 あと、出先は B フレッツなので PPPoE を使うということから、ソレ用の設定が入っている。

! NEC Portable Internetwork Core Operating System Software ! IX Series IX2010 (GS) Software, Version 6.1.13, RELEASE SOFTWARE ! Compiled Feb 27-Fri-2004 11:34:38 JST #2 ! ! hostname router49 ! ! username admin password hash 00A73625272940A administrator ! ! ! timezone +09 00 ! ! ! ip route default FastEthernet0/1.1 ip route 192.168.10.0/24 Tunnel10.0 ip route 172.16.132.78/32 FastEthernet0/1.1 ip access-list sec-list permit ip src any dest any ip access-list flt-list1 permit udp src 172.16.132.78/32 sport eq 500 dest any dport eq 500 ip access-list flt-list1 permit 50 src 172.16.132.78/32 dest any ip access-list flt-list1 permit ip src 192.168.49.0/24 dest 192.168.49.2/32 ip access-list flt-list2 permit ip src 192.168.10.0/24 dest 192.168.49.0/24 ! ! ! ike proposal ike-prop1 encryption 3des hash sha lifetime 3600 ike policy ike-poli10 peer 172.16.132.78 key vpn-KEY mode aggressive ike-prop1 ike local-id ike-poli10 keyid router49 ike keepalive ike-poli10 30 6 ipsec autokey-proposal ipsec-prop1 esp-3des esp-sha lifetime time 3600 ipsec autokey-map ipsec-poli10 sec-list peer 172.16.132.78 ipsec-prop1 ipsec local-id ipsec-poli10 192.168.49.0/24 ipsec remote-id ipsec-poli10 192.168.10.0/24 ! ! ! proxy-dns ip enable ! telnet-server ip enable ! ! ! ppp profile my-profile authentication myname fugahoge@example.jp authentication password fugahoge@example.jp PaSsWoRd1 ! device FastEthernet0/0 ! device FastEthernet0/1 ! device FastEthernet1/0 ! device BRI1/0 isdn switch-type hsd128k ! interface FastEthernet0/0.0 no ip address shutdown ! interface FastEthernet0/1.0 no ip address shutdown ! interface FastEthernet1/0.0 ip address 192.168.49.2/24 no shutdown ! interface BRI1/0.0 encapsulation ppp no auto-connect no ip address shutdown ! interface FastEthernet0/1.1 encapsulation pppoe auto-connect ppp binding my-profile ip address ipcp ip napt enable ip napt static FastEthernet0/1.1 tcp any ip napt static FastEthernet0/1.1 udp any ip filter flt-list1 1 in ip ufs-cache enable no shutdown ! interface Loopback0.0 no ip address ! interface Null0.0 no ip address ! interface AutoTunnel0.0 no ip address shutdown ! interface Tunnel10.0 description jitaku tunnel mode ipsec ip unnumbered FastEthernet1/0.0 ip filter flt-list2 1 in ip ufs-cache enable ipsec policy tunnel ipsec-poli10 out no shutdown

どれくらいの帯域が期待できるのだろうか? やっぱり疑問に思うのだ。 下の通り RTT (Round Trip Time) はだいたい 16-17ms くらいだ。

C:\>tracert 192.168.10.5

Tracing route to 192.168.10.5

over a maximum of 30 hops:

1 3 ms <10 ms <10 ms 192.168.49.2

2 16 ms 18 ms 17 ms 192.168.10.254

3 17 ms 17 ms 17 ms 192.168.10.5

Trace complete.

C:\>ping 192.168.10.5

Pinging 192.168.10.5 with 32 bytes of data:

Reply from 192.168.10.5: bytes=32 time=17ms TTL=61

Reply from 192.168.10.5: bytes=32 time=17ms TTL=61

Reply from 192.168.10.5: bytes=32 time=17ms TTL=61

Reply from 192.168.10.5: bytes=32 time=17ms TTL=61

Ping statistics for 192.168.10.5:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 17ms, Maximum = 17ms, Average = 17ms

回線構成 ( IX2015-IX3010 間が IPsec vpn トンネルの区間) はこんな感じだ。

Windows2000 on VMware Server | IX2015 nec | ONU | Bflets ----- 上からこの辺まで出先側 : | 専用線 ----- ここから下が自宅側 ONU | 3640 cisco | IX3010 nec | wu-ftp on Linux

帯域幅チェックには ftp でダウンロードしてみる。(原理などはこちらをみると面白いぞ) http とかほかのプロトコルなどで測るのも面倒なのでコマンドプロンプトから容易に測れるのが便利だ。 ということでコマンドプロンプトでサーバを指定して「 ftp 192.168.10.5 」のように打つわけだ。 今回は anonymous ftp というとにかくダウンロードだけできればいいや、な設定にした ftp サーバをつかった。 パスワードは anonymous のときにはメイルアドレスを入れればよい。 あんまりまっとうなチェックでないので、hogehoge@example.jp とかで全く問題ない。

ログインしたら binary と呪文を打っておこう。 これで無変換でダウンロードする。 ftp は行末の変換などをしてくれる便利な機能があって、それはテキストモードでなされる。 しかし、そのままダウンロードしたいのでバイナリモードを使いたい。 というのもテキストモードでは行末の処理などでサーバが変換作業をして遅くなる危険性があるからだ。 そういうことからも、そのままダウンロードできたほうがいいからバイナリモードにするための binary というコマンドを一発打っておくちうこである。 終わったら「 bye 」と打てば ftp モードから脱出できる。 exit でも quit でも logout でもないぞ、当方もよく間違うが、 bye だ。

ダウンロードするときの構文の「 get 003 nul 」を説明しよう。 get は自宅の ftp サーバから、自分の出先 PC へダウンロードしてくることを意味する。 003 はファイルだ。 こういうので計測するときには、分母が時間なので、短いと正確にはかれないから、何でもいいので大きいファイルを使おう。 003 は約 9MB (9403652Bytes) で、これをダウンロードするためにかかる時間を測ってその帯域測定とするのだ。 最後の nul は書き込み先の指定で、どこでもないということ、すなわちハードディスクに書き込まないで捨てるということを意味する。 どういうことかというと、いくらダウンロードが早くてもハードディスクに書き込んでその書き込み時間を待つと正確なダウンロード時間を測ることができなくなる。 だから、ダウンロードだけして、入ってきたファイルはとにかく捨てるということにするわけだ。

ということで ftp でダウンロード帯域を測ると 1504.58Kbytes/sec という結果からだいたい 12Mbps くらいだ。

C:\>ftp 192.168.10.5 Connected to 192.168.10.5. 220 FTP server (Version wu-2.6.2(1) Mon Dec 11 13:26:04 UTC 2006) ready. User (192.168.10.5:(none)): anonymous 331 Guest login ok, send your complete e-mail address as password. Password: 230-Welcome, archive user anonymous@192.168.49.31 ! 230- 230 Guest login ok, access restrictions apply. ftp> binary 200 Type set to I. ftp> ls -l 200 PORT command successful. 150 Opening ASCII mode data connection for /bin/ls. total 383856 -rw-r--r-- 1 0 0 9403652 Nov 3 13:23 003 -rw-r--r-- 1 0 0 346 Oct 24 2001 welcome.msg 226 Transfer complete. ftp: 520 bytes received in 0.02Seconds 32.50Kbytes/sec. ftp> get 003 nul 200 PORT command successful. 150 Opening BINARY mode data connection for 003 (9403652 bytes). 226 Transfer complete. ftp: 9403652 bytes received in 6.28Seconds 1496.92Kbytes/sec. ftp> get 003 nul 200 PORT command successful. 150 Opening BINARY mode data connection for 003 (9403652 bytes). 226 Transfer complete. ftp: 9403652 bytes received in 6.25Seconds 1504.58Kbytes/sec. ftp> get 003 nul 200 PORT command successful. 150 Opening BINARY mode data connection for 003 (9403652 bytes). 226 Transfer complete. ftp: 9403652 bytes received in 6.33Seconds 1485.80Kbytes/sec. ftp> bye 221-You have transferred 28210956 bytes in 3 files. 221-Total traffic for this session was 28212874 bytes in 4 transfers. 221 Goodbye. C:\>

回線構成 ( IX2015-IX3010 間が IPsec vpn トンネルの区間) はこんな感じだ。

WindowsXP | IX2015 nec | まぁいわゆる L2SW の隣のポート同士だ IX3010 nec | wu-ftp on Linux

コマンドプロンプト上の ping では下のように測定不能で、上のルータの IX2015 から測ってみると ftp サーバへは 1ms を切って 0.933ms 程度と非常に短い RTT だ。

C:\>ping 192.168.10.5

Pinging 192.168.10.5 with 32 bytes of data:

Reply from 192.168.10.5: bytes=32 time<10ms TTL=64

Reply from 192.168.10.5: bytes=32 time<10ms TTL=64

Reply from 192.168.10.5: bytes=32 time<10ms TTL=64

Reply from 192.168.10.5: bytes=32 time<10ms TTL=64

Ping statistics for 192.168.10.5:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

すまんねぇ、性格がしつこいもので本当にその程度なのか?本当に 12Mbps 程度なのかー?と疑問に思った。 そこで実験してみた。

すると下のようになんかおかしい! んー、やっぱりどこかに何か邪魔しているヤツがいるゾ。 5 回やって 5 回とも 1497.64Kbytes/sec (12Mbps) なんて… RTT が 1ms をきる程度に短いのに 12Mbps なんて…

ftp> get 003 nul 200 PORT command successful. 150 Opening BINARY mode data connection for 003 (9403652 bytes). 226 Transfer complete. ftp: 9403652 bytes received in 6.28Seconds 1497.64Kbytes/sec. ftp> get 003 nul 200 PORT command successful. 150 Opening BINARY mode data connection for 003 (9403652 bytes). 226 Transfer complete. ftp: 9403652 bytes received in 6.28Seconds 1497.64Kbytes/sec. ftp> get 003 nul 200 PORT command successful. 150 Opening BINARY mode data connection for 003 (9403652 bytes). 226 Transfer complete. ftp: 9403652 bytes received in 6.28Seconds 1497.64Kbytes/sec. ftp> get 003 nul 200 PORT command successful. 150 Opening BINARY mode data connection for 003 (9403652 bytes). 226 Transfer complete. ftp: 9403652 bytes received in 6.28Seconds 1497.64Kbytes/sec. ftp> get 003 nul 200 PORT command successful. 150 Opening BINARY mode data connection for 003 (9403652 bytes). 226 Transfer complete. ftp: 9403652 bytes received in 6.28Seconds 1497.64Kbytes/sec. ftp> bye 221-You have transferred 47018260 bytes in 5 files.

ということで、よーく読んだらサイトのトップペイジの IX3010 のところにこんなことが書いてある。 『※ IPsec 最大512対地の収容には「IX3000 IPsec高速化拡張ソフトウェアセット」が必要。』 で、 IX2015 のほうは 『※ 「IX2000冗長構成機能拡張ソフトウェアセット」、「IX2000 IPsec高速化拡張ソフトウェアセット」を添付(ライセンスキーは工場出荷時にプリインストール済)。』 …はうー、 IX3010 用に IPsec 高速化拡張ソフトウェアセットがないから〜?

回線構成 ( IX2015-IX2015 間が IPsec vpn トンネルの区間) はこんな感じだ。

WindowsXP | IX2015 nec | まぁいわゆる L2SW の隣のポート同士だ IX2015 nec | wu-ftp on Linux

「 IPsec 高速化拡張ソフトウェアセット」の効果なのか受け側を IX3010 から IX2015 に交換して実験してみた。 余談だが、 IX3010 と IX2015 はインターフェースの名前もいっしょなので設定をそのまま投入できるのもなかなかうれしい。

結果は下のように60Mbps (7895.59Kbytes/sec → 約 63Mbps )を超える帯域が確保できた。

ftp> get 003 nul 200 PORT command successful. 150 Opening BINARY mode data connection for 003 (9403652 bytes). 226 Transfer complete. ftp: 9403652 bytes received in 1.29Seconds 7278.37Kbytes/sec. ftp> get 003 nul 200 PORT command successful. 150 Opening BINARY mode data connection for 003 (9403652 bytes). 226 Transfer complete. ftp: 9403652 bytes received in 1.34Seconds 7007.19Kbytes/sec. ftp> get 003 nul 200 PORT command successful. 150 Opening BINARY mode data connection for 003 (9403652 bytes). 226 Transfer complete. ftp: 9403652 bytes received in 1.19Seconds 7895.59Kbytes/sec. ftp> get 003 nul 200 PORT command successful. 150 Opening BINARY mode data connection for 003 (9403652 bytes). 226 Transfer complete. ftp: 9403652 bytes received in 1.22Seconds 7701.60Kbytes/sec.

回線構成 ( IX2015-IX2015 間が IPsec vpn トンネルの区間) はこんな感じだ。

Windows2000 on VMware Server | IX2015 nec | ONU | Bflets ----- 上からこの辺まで出先側 : | 専用線 ----- ここから下が自宅側 ONU | 3640 cisco | IX2015 nec | wu-ftp on Linux

ばらついてるけど 1901Kbytes/sec → 15Mbps ほどでることがわかった。 つまり、最初の 12Mbps という数値は元締めの IX3010 がボトルネックだったことがわかった。 まぁ、これ以上は期待できないので IX3010 をそのまま使ってもたいした違いはない。

ftp> get 003 nul 200 PORT command successful. 150 Opening BINARY mode data connection for 003 (9403652 bytes). 226 Transfer complete. ftp: 9403652 bytes received in 5.50Seconds 1709.75Kbytes/sec. ftp> get 003 nul 200 PORT command successful. 150 Opening BINARY mode data connection for 003 (9403652 bytes). 226 Transfer complete. ftp: 9403652 bytes received in 5.75Seconds 1635.42Kbytes/sec. ftp> get 003 nul 200 PORT command successful. 150 Opening BINARY mode data connection for 003 (9403652 bytes). 226 Transfer complete. ftp: 9403652 bytes received in 4.92Seconds 1910.53Kbytes/sec. ftp> get 003 nul 200 PORT command successful. 150 Opening BINARY mode data connection for 003 (9403652 bytes). 226 Transfer complete. ftp: 9403652 bytes received in 6.52Seconds 1443.16Kbytes/sec. ftp> get 003 nul 200 PORT command successful. 150 Opening BINARY mode data connection for 003 (9403652 bytes). 226 Transfer complete. ftp: 9403652 bytes received in 8.97Seconds 1048.46Kbytes/sec. ftp> get 003 nul 200 PORT command successful. 150 Opening BINARY mode data connection for 003 (9403652 bytes). 226 Transfer complete. ftp: 9403652 bytes received in 6.92Seconds 1358.71Kbytes/sec. ftp> exit Invalid command. ftp> bye

まとめるとこういうことだ

すなわち…

最終的にはこういう回線構成 ( IX2015-IX3010 間が IPsec vpn トンネルの区間)とした。 「IX3000 IPsec高速化拡張ソフトウェアセット」はまだ買ってない。 困ってから買うことにした。 ファームウェアはセキュリティホールがあるバージョンなのかわかんないなーな状態なので使いつづけるかどうかも不明。 とにかく 2008/03/10 ごろの Version 8.1.15 というものがあって、当方の手元のものは 2004/02/27 ごろの Version 6.1.13という古いバージョンだ。 中古の IX2015 を入手した当方には、現時点(2008/12)でファームウェアの新しいものが入手できるアテはない。

Windows2000 on VMware Server | IX2015 nec | ONU | Bflets ----- 上からこの辺まで出先側 : | 専用線 ----- ここから下が自宅側 ONU | 3640 cisco | IX3010 nec | wu-ftp on Linux

どうだろう?出先は自分のところの回線状況にあわせるところはあるが、それら以外は上の設定で済むハズだ。 なんとなくできるような気がしてきたら、とてもうれしい。幸運を祈る。 Good luck!

有用そうなリンク

当方(SHIBATA Akira)は, 本サイトをご利用の際に起きるかもしれない不利益に対し, 一切責任を負いません.